¿Cómo proteger su sitio web y su empresa de un ciberataque?

Con el aumento significativo de la frecuencia y la escala de los ciberataques en 2017, las empresas están cada vez más preocupadas por la protección de sus sitios web y sus datos sensibles.

De hecho, el año ya ha estado marcado por la propagación de varios malwares a gran escala.

El 27 de junio, grandes empresas, aeropuertos, hospitales, universidades, sistemas de metro y departamentos gubernamentales se vieron afectados por un ciberataque masivo, llamado NotPetya (a veces Petya o GoldenEye), que comenzó a extenderse por todo el mundo.

Este ciberataque de tipo ransomware llega poco después de WannaCry, que afectó a más de 300.000 ordenadores en 150 países el mes pasado.

Las organizaciones más afectadas por el nuevo virus NotPetya se encuentran en Rusia y Ucrania, pero también en el Reino Unido, Alemania, Francia, Italia, Estados Unidos y Polonia. Empresas francesas como Saint-Gobain, Auchan y SNCF han declarado estar infectadas.

Estos ciberataques sin precedentes ponen de manifiesto los retos de ciberseguridad a los que se enfrentan las organizaciones.

¿Qué es el malware?

El malware es un tipo de programa informático diseñado para dañar un ordenador. Los programas maliciosos pueden robar, dañar o destruir información sensible de su ordenador, propagarse a otros sistemas o servidores conectados a la red, o incluso enviar correos electrónicos falsos desde su cuenta de correo electrónico sin su conocimiento.

En el caso de los recientes ciberataques, el virus adopta la forma de ransomware, un malware diseñado para extorsionar.

Para ello, el ransomware suele utilizar la web o el correo electrónico para llegar a los sistemas de los usuarios.

Los ataques basados en la web se centran en las vulnerabilidades del navegador, la plataforma o el sistema, o se basan en URLs maliciosas o incluso en anuncios para redirigir a los usuarios a sitios que alojan kits de explotación.

El ransomware basado en el correo electrónico, por otro lado, se utiliza normalmente en ataques dirigidos, y se basa en una variedad de métodos, incluyendo el phishing y las URL.

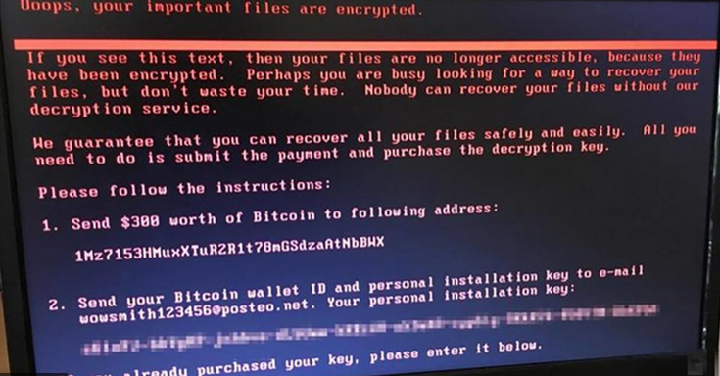

Una vez activado, el ransomware permite al hacker acceder al ordenador del usuario y cifrar sus datos personales, impidiéndole interactuar con sus archivos, aplicaciones o sistemas. A continuación, se muestra un mensaje de rescate en la pantalla del usuario. Suele requerir un pago en moneda virtual a cambio de una clave para desencriptar o desbloquear estos recursos.

Las exigencias de pago varían en función de las organizaciones a las que se dirigen, y van desde cientos a millones de dólares. El mensaje también amenaza a veces con revelar públicamente datos comprometedores si no se satisface la petición de pago.

El malware supone una grave amenaza para la ciberseguridad mundial. Como demuestra la respuesta a los recientes ciberataques, las organizaciones están cada vez más preocupadas por el impacto del ransomware y los daños monetarios que provoca mientras se resuelve el problema.

12 consejos para proteger su sitio web y su empresa de un ciberataque

1 – Mantener el ordenador y el software actualizados

Los piratas informáticos buscan diferentes formas de penetrar en una red y, por lo general, lo consiguen aprovechando los agujeros de seguridad del software no editado. De hecho, algunos de los programas que utiliza habitualmente contienen vulnerabilidades que pueden comprometer la seguridad de su ordenador.

Sin embargo, los desarrolladores de software están trabajando duro para encontrar estos errores y lanzar actualizaciones para solucionarlos. Estas nuevas versiones contienen parches para evitar ataques de malware y mejorar la seguridad de su sistema.

Para asegurarse de que está totalmente protegido contra la piratería, asegúrese de que sus aplicaciones, software y sistema operativo se actualizan regularmente.

No importa el dispositivo que utilices, porque el malware puede infectar varios sistemas operativos.

Por ejemplo, Microsoft y Apple lanzan regularmente actualizaciones para sus sistemas operativos. Se recomienda encarecidamente instalarlos en cuanto estén disponibles.

Los usuarios de Windows pueden instalarlos mediante una función llamada «Windows Update», mientras que los de Mac pueden utilizar una función llamada «Software Update».

Algunos sistemas operativos también ofrecen actualizaciones automáticas, de modo que puedes obtener automáticamente una nueva versión poco después de su lanzamiento.

2 – Utilice un software antivirus y un cortafuegos

El software antivirus puede evitar que los programas maliciosos infecten su ordenador.

Por supuesto, con el software antivirus se aplica el mismo principio de actualización. Asegúrese de mantener su software antivirus actualizado, para que bloquee el último malware emergente.

También es necesario protegerse de las redes locales y de las conexiones a Internet que no son de confianza, ya que cualquiera de ellas podría dar a los piratas informáticos y a los virus un camino libre hacia su ordenador.

Para ello, puede utilizar un cortafuegos, que es un dispositivo de seguridad de red que concede o deniega el acceso a la red a los flujos de tráfico entre un área no aprobada (por ejemplo, Internet) y un área de confianza (por ejemplo, una red privada o corporativa). Como un guardia de seguridad en la puerta de un edificio que decide quién puede entrar y salir, el cortafuegos recibe, inspecciona y toma decisiones sobre todos los datos entrantes y salientes.

Un buen cortafuegos le permite elegir los permisos de acceso para cada programa en su ordenador. Cuando uno de estos programas intente ponerse en contacto con el mundo exterior, su cortafuegos bloqueará el intento y le avisará, a menos que reconozca el programa y verifique que usted le ha dado permiso para crear este tipo de conexión.

3 – Utilice una cuenta de no administrador siempre que sea posible

La mayoría de los sistemas operativos permiten crear varias cuentas de usuario en el ordenador y configurarlas para que tengan distintas opciones de seguridad.

Por ejemplo, una cuenta «admin» (o «administrador») suele tener la capacidad de instalar nuevo software, mientras que las cuentas «limitadas» o «estándar» no suelen tenerla.

Durante su navegación diaria por la web, probablemente no necesite instalar ningún software nuevo. Por lo tanto, se recomienda utilizar una cuenta de usuario «limitada» o «estándar» siempre que sea posible. Hacerlo puede ayudar a evitar que el malware se instale en su ordenador y haga cambios en el sistema en general.

4 – Cuidado con los correos electrónicos, los sitios web y las aplicaciones

Para que el ransomware funcione, los hackers deben descargar con éxito el malware en el ordenador de la víctima.

Las formas más comunes de instalar el malware en el dispositivo de la víctima son :

- Correos electrónicos de suplantación de identidad: los ataques de suplantación de identidad con archivos adjuntos o enlaces maliciosos son la principal forma de que el malware acabe en las redes corporativas, lo que significa que los usuarios deben desconfiar de abrir estos archivos adjuntos si parecen inusuales. A veces estos correos electrónicos pueden ser simplemente spam, pero otras veces pueden contener un peligroso malware. Fíjese bien en la dirección de correo electrónico del remitente para ver si procede de una dirección legítima. Busque también errores tipográficos y gramaticales evidentes en el cuerpo del texto. Pase el ratón por encima (pero no haga clic) de los hipervínculos de los correos electrónicos para ver si le dirigen a páginas web sospechosas. Si un correo electrónico parece provenir de su banco, compañía de tarjetas de crédito o proveedor de servicios de Internet, recuerde que nunca le piden información sensible como su contraseña o número de seguridad social.

- Anuncios maliciosos en sitios web: en el mundo real, la mayoría de la gente desconfía de entrar en un edificio oscuro con un anuncio demasiado tentador para ser cierto. En Internet, debe adoptar un nivel de precaución similar al entrar en sitios web desconocidos que dicen ofrecer cosas sensacionales. Estos sitios están creados para propagar malware y acceder a su información personal.

- Aplicaciones y programas sospechosos.

Por lo tanto, tenga siempre cuidado al abrir correos electrónicos o visitar sitios web desconocidos. Recuerda que debes pensar bien lo que descargas y dónde lo descargas.

5 – Cuidado con las ventanas emergentes

Al navegar por la web, puede encontrarse con sitios que abren ventanas emergentes haciéndole creer que su ordenador ha sido infectado y pidiéndole que descargue software para protegerse.

No caigas en la trampa.

Los creadores de ransomware suelen utilizar ventanas emergentes que ofrecen productos que pretenden eliminar el malware. Sobre todo, no haga clic en nada y cierre las ventanas de forma segura.

6 – Cree copias de seguridad de sus datos

El mayor daño que sufren las empresas y los particulares afectados por el malware es la pérdida de datos, incluidas las imágenes y los documentos.

Por eso, la mejor manera de protegerse de un ciberataque es hacer regularmente una copia de seguridad de todos los datos del dispositivo y de los archivos del sitio web en un sistema completamente separado, como un disco duro o un servidor externo sin conexión a Internet.

El ritmo de actualización de su sitio o base de datos determinará la frecuencia de las copias de seguridad. Por ejemplo, si vende en línea y hace un seguimiento constante de los pedidos, necesitará copias de seguridad constantes.

De este modo, no perderá ninguna información si su red principal sufre un ciberataque, y podrá restaurar su sitio de forma relativamente rápida y económica.

7 – Reforzar las contraseñas

Demasiadas empresas no tienen políticas de contraseñas lo suficientemente fuertes.

Tanto para sus cuentas personales como para las de su empresa, y para el acceso a su sitio web, es extremadamente importante crear contraseñas seguras. Una contraseña segura contiene más de 8 caracteres, tiene una mezcla de letras mayúsculas y minúsculas y números y/o caracteres especiales.

También debe aconsejar a sus clientes que tienen cuentas en línea que hagan lo mismo, para protegerlos de futuros ataques.

Además, los hackers están prestando cada vez más atención a las nuevas formas de explotar los dispositivos del IoT (Internet de las cosas) con fines maliciosos. Estos dispositivos, entre los que se encuentran los electrodomésticos conectados a Internet, suelen estar protegidos por contraseñas por defecto. Aportan una vulnerabilidad a la red a la que están conectados y facilitan a los hackers su acceso.

Así que no olvides cambiar el nombre de usuario y las contraseñas por defecto de estos dispositivos. Este paso es necesario para asegurar sus routers, impresoras, cámaras web, DVRs y todos los dispositivos inteligentes conectados.

8 – Cambie su sitio a https con SSL

Para encriptar de forma segura las comunicaciones entre un servidor y un cliente, es más que recomendable utilizar el protocolo SSL (Secure Sockets Layer), si es que aún no lo es. Esto es para evitar que los hackers intercepten datos personales, información de tarjetas de crédito y contraseñas durante la transmisión.

9 – Proteja su sitio con el archivo .htaccess

Si utiliza Apache, puede proteger su sitio de los ataques simplemente editando su archivo .htaccess. Añadiendo unas pocas líneas de instrucciones se puede bloquear el acceso no autorizado a la base de datos y al área de administración, al tiempo que se impide la navegación por los directorios y el acceso a los archivos.

10 – Cumplimiento de la PCI

El cumplimiento de la Industria de las Tarjetas de Pago (PCI) es una norma de seguridad que las empresas deben cumplir cuando aceptan las principales tarjetas de crédito.

Este cumplimiento garantiza que su empresa y sus clientes estén protegidos de los ciberataques y el fraude, proporcionando un nivel básico de seguridad para su sitio web. El incumplimiento de la norma de seguridad de datos del sector de las tarjetas de pago (PCI DSS) puede provocar daños financieros directos, demandas o multas gubernamentales y, en última instancia, arruinar la reputación de una marca en caso de que se produzca una filtración de datos.

Afortunadamente, no es difícil cumplir con la normativa PCI. Hay muchas soluciones disponibles para guiarle en los pasos para crear su propia política PCI personalizada.

11 – Utilice un escáner de vulnerabilidad

Probablemente el requisito más famoso de la DSS de la PCI es la exigencia de que las organizaciones realicen escaneos de vulnerabilidad de la red interna y externa al menos una vez al trimestre.

Hay una razón por la que el escaneo de vulnerabilidad es requerido por la PCI DSS.

Al permitir la detección, localización y clasificación de los puntos débiles en el sistema de una organización, el escáner de vulnerabilidades es, en efecto, uno de los mejores métodos para garantizar la protección sistemática de su sitio, aplicaciones, sistema operativo y red.

La idea es utilizar esta herramienta para identificar y corregir estos puntos débiles antes de que los hackers los utilicen en su contra.

Este escaneo puede ser realizado por el departamento de TI de una organización o proporcionado por un servicio de seguridad.

12 – Utilizar un sistema de prevención de intrusiones

Dado que la gestión de las amenazas puede convertirse en una prioridad absoluta para las organizaciones de alto riesgo, es importante disponer de una herramienta de prevención y defensa.

Esta es la función del IPS (Sistema de Prevención de Intrusiones), una tecnología de seguridad de red. A diferencia de su predecesor, el Sistema de Detección de Intrusiones (IDS) -que se limita a supervisar el tráfico de la red y las actividades sospechosas, y a alertar al administrador de las actividades maliciosas o de las violaciones de las políticas de seguridad-, el IPS detecta las amenazas y actúa automáticamente para bloquear las actividades sospechosas. Más concretamente, el IPS puede :

- Enviar una alarma al administrador (como se vería en un IDS)

- Eliminación de paquetes maliciosos

- Bloqueo del tráfico de la dirección de origen

- Restablecer la conexión

Como son diferentes, puede utilizar un cortafuegos o un IPS, o ambos, en cualquier punto de su red.

Deja una respuesta

Lo siento, debes estar conectado para publicar un comentario.