Come proteggere il tuo sito web e la tua azienda da un attacco informatico?

Con il significativo aumento della frequenza e della portata degli attacchi informatici nel 2017, le aziende sono sempre più preoccupate per la protezione dei loro siti web e i loro dati sensibili.

In effetti, l’anno è già stato segnato dalla diffusione di diversi malware su larga scala.

Il 27 giugno, grandi aziende, aeroporti, ospedali, università, sistemi di metropolitana e dipartimenti governativi sono stati colpiti da un massiccio attacco informatico, chiamato NotPetya (a volte Petya o GoldenEye), che ha iniziato a diffondersi in tutto il mondo.

Questo attacco informatico di tipo ransomware arriva poco dopo WannaCry, che ha colpito più di 300.000 computer in 150 paesi il mese scorso.

Le organizzazioni più colpite dal nuovo virus NotPetya si trovano in Russia e Ucraina, ma anche nel Regno Unito, Germania, Francia, Italia, Stati Uniti e Polonia. Aziende francesi come Saint-Gobain, Auchan e SNCF hanno riferito di essere state infettate.

Questi attacchi informatici senza precedenti evidenziano le sfide di sicurezza informatica che le organizzazioni devono affrontare.

Cos’è il malware?

Il malware è un tipo di programma informatico progettato per danneggiare un computer. Il malware può rubare, danneggiare o distruggere informazioni sensibili dal tuo computer, diffondersi in altri sistemi o server collegati alla rete, o persino inviare false e-mail dal tuo account di posta elettronica senza che tu lo sappia.

Nel caso dei recenti attacchi informatici, il virus prende la forma di ransomware, malware progettato per estorcere denaro.

Per fare questo, il ransomware spesso usa il web o la posta elettronica per raggiungere i sistemi degli utenti.

Gli attacchi basati sul web prendono di mira le vulnerabilità del browser, della piattaforma o del sistema, o si basano su URL dannosi o anche sulla pubblicità per reindirizzare gli utenti a siti che ospitano exploit kit.

Il ransomware basato sulle e-mail, d’altra parte, è comunemente usato in attacchi mirati, e si basa su una varietà di metodi, tra cui il phishing e gli URL.

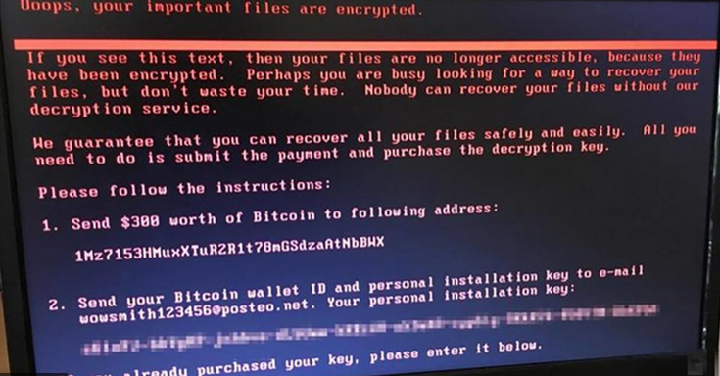

Una volta che il ransomware viene attivato, permette all’hacker di accedere al computer dell’utente e criptare i suoi dati personali, impedendogli di interagire con i suoi file, applicazioni o sistemi. Un messaggio di riscatto viene quindi visualizzato sullo schermo dell’utente. Di solito richiede un pagamento in valuta virtuale in cambio di una chiave per decifrare o sbloccare queste risorse.

Le richieste di pagamento variano a seconda delle organizzazioni prese di mira, da centinaia a milioni di dollari. Il messaggio a volte minaccia anche di rivelare pubblicamente dati compromettenti se la richiesta di pagamento non viene soddisfatta.

Il malware rappresenta una seria minaccia alla sicurezza informatica globale. Come evidenziato dalla risposta ai recenti attacchi informatici, le organizzazioni sono sempre più preoccupate per l’impatto del ransomware e il danno monetario che provoca mentre il problema viene risolto.

12 consigli per proteggere il tuo sito web e il tuo business da un attacco informatico

1 – Mantenere il computer e il software aggiornati

Gli hacker cercano diversi modi per penetrare in una rete e, di solito, possono realizzare questo sfruttando le falle di sicurezza nel software non modificato. Infatti, alcuni dei software che usate regolarmente contengono vulnerabilità che possono compromettere la sicurezza del vostro computer.

Tuttavia, gli sviluppatori di software stanno lavorando duramente per trovare questi errori e rilasciare aggiornamenti per correggerli. Queste nuove versioni contengono patch per prevenire attacchi malware e migliorare la sicurezza del vostro sistema.

Per assicurarvi di essere completamente protetti contro la pirateria, assicuratevi che le vostre applicazioni, il software e il sistema operativo siano regolarmente aggiornati.

Non importa quale dispositivo usiate, perché il malware può infettare diversi sistemi operativi.

Per esempio, Microsoft e Apple rilasciano regolarmente aggiornamenti per i loro sistemi operativi. Si raccomanda vivamente di installarli non appena sono disponibili.

Gli utenti Windows possono installarli usando una funzione chiamata “Windows Update”, mentre gli utenti Mac possono usare una funzione chiamata “Software Update”.

Alcuni sistemi operativi offrono anche aggiornamenti automatici, in modo da ottenere automaticamente una nuova versione subito dopo il suo rilascio.

2 – Utilizzare un software antivirus e un firewall

Il software antivirus può evitare che il malware infetti il tuo computer.

Naturalmente, con il software antivirus, si applica lo stesso principio di aggiornamento. Assicurati di tenere aggiornato il tuo software antivirus, in modo che blocchi gli ultimi malware emergenti.

È anche necessario proteggersi dalle reti locali non fidate e dalle connessioni Internet, entrambe le quali potrebbero dare agli hacker e ai virus un percorso chiaro verso il vostro computer.

Per fare questo, è possibile utilizzare un firewall, che è un dispositivo di sicurezza di rete che garantisce o nega l’accesso alla rete ai flussi di traffico tra un’area non approvata (ad esempio Internet) e un’area fidata (ad esempio una rete privata o aziendale). Come una guardia di sicurezza alla porta di un edificio che decide chi può entrare e uscire, il firewall riceve, ispeziona e prende decisioni su tutti i dati in entrata e in uscita.

Un buon firewall vi permette di scegliere i permessi di accesso per ogni programma sul vostro computer. Quando uno di questi programmi cerca di contattare il mondo esterno, il vostro firewall blocca il tentativo e vi avverte, a meno che non riconosca il programma e verifichi che gli avete dato il permesso di creare questo tipo di connessione.

3 – Usare un account non amministratore quando possibile

La maggior parte dei sistemi operativi consente di creare più account utente sul computer e di configurarli per avere diverse impostazioni di sicurezza.

Per esempio, un account “admin” (o “amministratore”) di solito ha la capacità di installare nuovo software, mentre gli account “limitati” o “standard” di solito no.

Durante la vostra navigazione quotidiana sul web, probabilmente non avete bisogno di installare alcun nuovo software. Si raccomanda quindi di utilizzare un account utente “limitato” o “standard” quando possibile. Farlo può aiutare a prevenire l’installazione di malware sul vostro computer e a fare modifiche all’intero sistema.

4 – Attenzione alle e-mail, ai siti web e alle applicazioni

Affinché il ransomware funzioni, gli hacker devono scaricare con successo il malware sul computer della vittima.

I modi più comuni per installare malware sul dispositivo di una vittima sono :

- E-mail di phishing: gli attacchi di phishing con allegati o link dannosi sono il modo principale in cui il malware finisce sulle reti aziendali, il che significa che gli utenti dovrebbero essere prudenti nell’aprire questi allegati se sembrano insoliti. A volte queste e-mail possono essere semplicemente spam, ma altre volte possono contenere pericolosi malware. Guarda attentamente l’indirizzo e-mail del mittente per vedere se proviene da un indirizzo legittimo. Cerca anche evidenti errori di battitura e grammaticali nel corpo del testo. Passa sopra (ma non cliccare su) i collegamenti ipertestuali nelle e-mail per vedere se ti indirizzano a pagine web sospette. Se un’e-mail sembra provenire dalla tua banca, dalla compagnia della carta di credito o dal provider di servizi internet, ricorda che non ti chiedono mai informazioni sensibili come la tua password o il tuo numero di previdenza sociale.

- Pubblicità malevole sui siti web: nel mondo reale, la maggior parte delle persone sarà diffidente nell’entrare in un edificio buio con una pubblicità troppo allettante per essere vera. Su Internet, dovresti adottare un livello simile di cautela quando entri in siti web sconosciuti che pretendono di offrire cose sensazionali. Questi siti sono creati per diffondere malware e per accedere alle vostre informazioni personali.

- Applicazioni e programmi sospetti.

Pertanto, fate sempre attenzione quando aprite le e-mail o visitate siti web sconosciuti. Ricordatevi di pensare bene a cosa scaricate e dove lo scaricate.

5 – Attenzione alle finestre pop-up

Quando si naviga sul web, ci si può imbattere in siti che aprono finestre pop-up facendovi credere che il vostro computer sia stato infettato e chiedendovi di scaricare un software per proteggervi.

Non cadete nella trappola.

Gli sviluppatori di ransomware spesso usano finestre pop-up che offrono prodotti che pretendono di rimuovere il malware. Soprattutto, non cliccate su nulla e chiudete le finestre in modo sicuro.

6 – Creare backup dei dati

Il danno maggiore subito dalle aziende e dagli individui colpiti dal malware è la perdita di dati, comprese immagini e documenti.

Quindi il modo migliore per proteggersi da un attacco informatico è quello di eseguire regolarmente il backup di tutti i dati del dispositivo e dei file del sito web su un sistema completamente separato, come un disco rigido o un server esterno senza una connessione internet.

Il ritmo con cui aggiornate il vostro sito o il vostro database determinerà la frequenza del backup. Per esempio, se vendi online e tieni costantemente traccia degli ordini, avrai bisogno di backup costanti.

In questo modo, non perderai nessuna informazione se la tua rete principale è colpita da un attacco informatico, e potrai ripristinare il tuo sito in modo relativamente rapido ed economico.

7 – Rafforzare le password

Troppe aziende non hanno politiche di password abbastanza forti.

Sia per i tuoi account personali e aziendali, sia per l’accesso al tuo sito web, è estremamente importante creare password forti. Una password forte contiene più di 8 caratteri, ha un misto di lettere maiuscole e minuscole e numeri e/o caratteri speciali.

Dovreste anche consigliare ai vostri clienti che hanno conti online di fare lo stesso, per proteggerli da attacchi futuri.

Inoltre, gli hacker stanno prestando sempre più attenzione ai nuovi modi di sfruttare i dispositivi IoT (Internet of Things) per scopi malevoli. Questi dispositivi, che includono elettrodomestici collegati a Internet, sono spesso protetti da password predefinite. Portano una vulnerabilità alla rete a cui sono collegati e rendono più facile per gli hacker accedervi.

Quindi, non dimenticate di cambiare il nome utente e le password di default per questi dispositivi. Questo passo è necessario per proteggere i vostri router, stampanti, telecamere web, DVR e tutti i dispositivi intelligenti collegati.

8 – Passa il tuo sito a https con SSL

Per criptare in modo sicuro le comunicazioni tra un server e un client, è più che raccomandato utilizzare il protocollo SSL (Secure Sockets Layer), se non lo è già. Questo per evitare che gli hacker intercettino i dati personali, le informazioni della carta di credito e le password durante la trasmissione.

9 – Proteggere il tuo sito usando il file .htaccess

Se state usando Apache, potete proteggere il vostro sito dagli attacchi semplicemente modificando il vostro file .htaccess. L’aggiunta di alcune righe di istruzioni può bloccare l’accesso non autorizzato al database e all’area di amministrazione, mentre impedisce la navigazione nelle directory e l’accesso ai file.

10 – Conformità PCI

La conformità PCI (Payment Card Industry) è uno standard di sicurezza che le imprese devono rispettare quando accettano le principali carte di credito.

Questa conformità assicura che la vostra azienda e i vostri clienti siano protetti da attacchi informatici e frodi, fornendo un livello base di sicurezza per il vostro sito. Il mancato rispetto del Payment Card Industry Data Security Standard (PCI DSS) può provocare danni finanziari diretti, cause legali o multe governative, e infine rovinare la reputazione di un marchio in caso di violazione dei dati.

Fortunatamente, non è difficile diventare conformi al PCI. Ci sono molte soluzioni disponibili che ti guidano attraverso i passi per creare la tua politica PCI personalizzata.

11 – Usare uno scanner di vulnerabilità

Probabilmente il requisito più famoso del PCI DSS è il requisito che le organizzazioni eseguono scansioni di vulnerabilità della rete interna ed esterna almeno una volta al trimestre.

C’è una ragione per cui la scansione delle vulnerabilità è richiesta dal PCI DSS.

Consentendo il rilevamento, la localizzazione e la classificazione delle debolezze sul sistema di un’organizzazione, il Vulnerability Scanner è davvero uno dei migliori metodi per garantire che il vostro sito, le applicazioni, il sistema operativo e la rete siano sistematicamente protetti.

L’idea è di usare questo strumento per identificare e correggere queste debolezze prima che gli hacker le usino contro di voi.

Questa scansione può essere eseguita dal dipartimento IT di un’organizzazione o fornita da un servizio di sicurezza.

12 – Utilizzare un sistema di prevenzione delle intrusioni

Poiché la gestione delle minacce può diventare una priorità assoluta per le organizzazioni ad alto rischio, è importante avere a disposizione uno strumento di prevenzione e difesa.

Questo è il ruolo dell’IPS (Intrusion Prevention System), una tecnologia di sicurezza di rete. A differenza del suo predecessore, l’Intrusion Detection System (IDS) – che monitora semplicemente il traffico di rete e le attività sospette, e avvisa l’amministratore di attività dannose o di violazioni dei criteri di sicurezza – l’IPS rileva le minacce e agisce automaticamente per bloccare le attività sospette. Più specificamente, l’IPS può :

- Inviare un allarme all’amministratore (come si vedrebbe in un IDS)

- Rimozione di pacchetti dannosi

- Bloccare il traffico dall’indirizzo di origine

- Ripristinare la connessione

Poiché sono diversi, è possibile utilizzare un firewall o un IPS, o entrambi, in qualsiasi punto della rete.

Lascia un commento

Devi essere connesso per inviare un commento.