Wie können Sie Ihre Website und Ihr Unternehmen vor einem Cyberangriff schützen?

Angesichts der deutlichen Zunahme der Häufigkeit und des Ausmaßes von Cyberangriffen im Jahr 2017 sind die Unternehmen zunehmend besorgt über die Schutz ihrer Websites und ihre sensiblen Daten.

Das Jahr war bereits von der Verbreitung mehrerer groß angelegter Schadprogramme geprägt.

Am 27. Juni wurden große Unternehmen, Flughäfen, Krankenhäuser, Universitäten, U-Bahn-Systeme und Regierungsbehörden von einem massiven Cyberangriff namens NotPetya (manchmal auch Petya oder GoldenEye) heimgesucht, der sich weltweit zu verbreiten begann.

Diese Ransomware-ähnliche Cyberattacke kommt kurz nach WannaCry, das letzten Monat mehr als 300.000 Computer in 150 Ländern befallen hat.

Die am stärksten von dem neuen NotPetya-Virus betroffenen Organisationen befinden sich in Russland und der Ukraine, aber auch im Vereinigten Königreich, Deutschland, Frankreich, Italien, den USA und Polen. Französische Unternehmen wie Saint-Gobain, Auchan und SNCF haben berichtet, dass sie infiziert sind.

Diese beispiellosen Cyberangriffe machen deutlich, vor welchen Herausforderungen Unternehmen im Bereich der Cybersicherheit stehen.

Was ist Malware?

Malware ist eine Art von Computerprogramm, das darauf abzielt, einen Computer zu schädigen. Malware kann vertrauliche Informationen von Ihrem Computer stehlen, beschädigen oder zerstören, sich auf andere mit dem Netzwerk verbundene Systeme oder Server ausbreiten oder sogar ohne Ihr Wissen gefälschte E-Mails über Ihr E-Mail-Konto versenden.

Bei den jüngsten Cyberangriffen handelt es sich um Ransomware, eine Schadsoftware, mit der Geld erpresst werden soll.

Zu diesem Zweck nutzt die Ransomware häufig das Internet oder E-Mails, um auf die Systeme der Benutzer zuzugreifen.

Webbasierte Angriffe zielen auf Browser-, Plattform- oder Systemschwachstellen ab oder nutzen bösartige URLs oder sogar Werbung, um Benutzer auf Websites umzuleiten, die Exploit-Kits enthalten.

E-Mail-basierte Ransomware hingegen wird häufig bei gezielten Angriffen eingesetzt und bedient sich einer Vielzahl von Methoden, darunter Phishing und URLS.

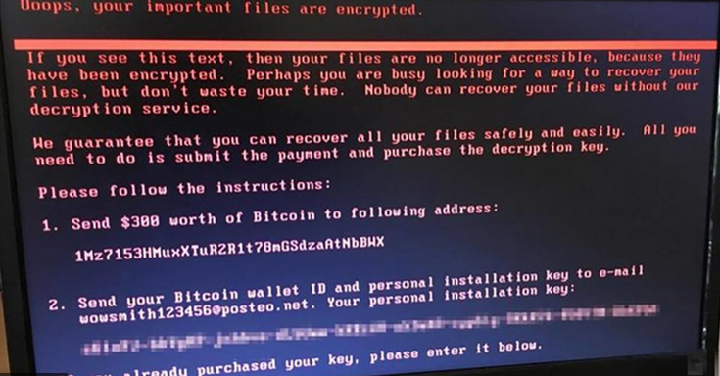

Sobald die Ransomware aktiviert ist, kann der Hacker auf den Computer des Benutzers zugreifen und seine persönlichen Daten verschlüsseln, so dass der Benutzer nicht mehr auf seine Dateien, Anwendungen oder Systeme zugreifen kann. Eine Lösegeldnachricht wird dann auf dem Bildschirm des Benutzers angezeigt. In der Regel wird eine Zahlung in virtueller Währung im Austausch für einen Schlüssel zur Entschlüsselung oder Freischaltung dieser Ressourcen verlangt.

Die Zahlungsforderungen variieren je nach Zielorganisation und reichen von Hunderten bis zu Millionen von Dollar. In der Nachricht wird manchmal auch damit gedroht, kompromittierende Daten zu veröffentlichen, wenn der Zahlungsaufforderung nicht nachgekommen wird.

Malware stellt eine ernsthafte Bedrohung für die globale Cybersicherheit dar. Wie die Reaktionen auf die jüngsten Cyberangriffe zeigen, sind die Unternehmen zunehmend besorgt über die Auswirkungen von Ransomware und den finanziellen Schaden, den sie verursacht, während das Problem gelöst wird.

12 Tipps zum Schutz Ihrer Website und Ihres Unternehmens vor einem Cyberangriff

1 – Halten Sie Ihren Computer und Ihre Software auf dem neuesten Stand

Hacker suchen nach verschiedenen Möglichkeiten, in ein Netzwerk einzudringen, und in der Regel gelingt ihnen dies, indem sie Sicherheitslücken in unbearbeiteter Software ausnutzen. Einige der Software, die Sie regelmäßig verwenden, enthält nämlich Schwachstellen, die die Sicherheit Ihres Computers gefährden können.

Die Softwareentwickler arbeiten jedoch hart daran, diese Fehler zu finden und Updates zu veröffentlichen, um sie zu beheben. Diese neueren Versionen enthalten Patches, die Malware-Angriffe verhindern und die Sicherheit Ihres Systems verbessern.

Um sicherzustellen, dass Sie vollständig gegen Piraterie geschützt sind, sollten Sie dafür sorgen, dass Ihre Anwendungen, Ihre Software und Ihr Betriebssystem regelmäßig aktualisiert werden.

Es spielt keine Rolle, welches Gerät Sie verwenden, denn Malware kann verschiedene Betriebssysteme infizieren.

So veröffentlichen beispielsweise Microsoft und Apple regelmäßig Updates für ihre Betriebssysteme. Es wird dringend empfohlen, sie zu installieren, sobald sie verfügbar sind.

Windows-Benutzer können sie über eine Funktion namens „Windows Update“ installieren, Mac-Benutzer über eine Funktion namens „Software Update“.

Einige Betriebssysteme bieten auch automatische Aktualisierungen an, so dass Sie automatisch eine neue Version kurz nach ihrer Veröffentlichung erhalten können.

2 – Verwenden Sie Antiviren-Software und eine Firewall

Antiviren-Software kann verhindern, dass Ihr Computer mit Malware infiziert wird.

Für Antiviren-Software gilt natürlich das gleiche Prinzip der Aktualisierung. Achten Sie darauf, dass Ihre Antiviren-Software immer auf dem neuesten Stand ist, damit sie auch die neueste Malware blockiert.

Es ist auch notwendig, sich vor nicht vertrauenswürdigen lokalen Netzwerken und Internetverbindungen zu schützen, die Hackern und Viren freie Bahn auf Ihren Computer lassen könnten.

Zu diesem Zweck können Sie eine Firewall verwenden, ein Netzwerksicherheitsgerät, das den Netzwerkzugang für den Datenverkehr zwischen einem nicht zugelassenen Bereich (z. B. dem Internet) und einem vertrauenswürdigen Bereich (z. B. einem privaten oder Unternehmensnetzwerk) gewährt oder verweigert. Wie ein Wachmann an der Tür eines Gebäudes, der entscheidet, wer ein- und ausgehen darf, empfängt und prüft die Firewall alle ein- und ausgehenden Daten und trifft Entscheidungen darüber.

Mit einer guten Firewall können Sie die Zugriffsrechte für jedes Programm auf Ihrem Computer festlegen. Wenn eines dieser Programme versucht, mit der Außenwelt in Kontakt zu treten, wird Ihre Firewall den Versuch blockieren und Sie warnen, es sei denn, sie erkennt das Programm und überprüft, ob Sie ihm die Erlaubnis erteilt haben, diese Art von Verbindung herzustellen.

3 – Verwenden Sie nach Möglichkeit ein Nicht-Administratorkonto

Die meisten Betriebssysteme ermöglichen es Ihnen, mehrere Benutzerkonten auf Ihrem Computer einzurichten und diese mit unterschiedlichen Sicherheitseinstellungen zu versehen.

Ein „admin“-Konto (oder „Administrator“-Konto) hat beispielsweise in der Regel die Möglichkeit, neue Software zu installieren, während „eingeschränkte“ oder „Standard“-Konten dies in der Regel nicht können.

Wenn Sie täglich im Internet surfen, brauchen Sie wahrscheinlich keine neue Software zu installieren. Es wird daher empfohlen, wenn möglich ein „eingeschränktes“ oder „Standard“-Benutzerkonto zu verwenden. Auf diese Weise können Sie verhindern, dass Malware auf Ihrem Computer installiert wird und Änderungen am gesamten System vornimmt.

4 – Vorsicht vor E-Mails, Websites und Anwendungen

Damit Ransomware funktioniert, müssen Hacker erfolgreich Malware auf den Computer eines Opfers herunterladen.

Die häufigsten Methoden zur Installation von Malware auf dem Gerät eines Opfers sind:

- Phishing-E-Mails: Phishing-Angriffe mit bösartigen Anhängen oder Links sind die Hauptursache dafür, dass Malware in Unternehmensnetzwerke gelangt, was bedeutet, dass Benutzer beim Öffnen dieser Anhänge vorsichtig sein sollten, wenn sie ungewöhnlich erscheinen. Manchmal sind diese E-Mails einfach nur Spam, manchmal enthalten sie aber auch gefährliche Malware. Schauen Sie sich die E-Mail-Adresse des Absenders genau an, um zu sehen, ob sie von einer legitimen Adresse stammt. Achten Sie auch auf offensichtliche Tippfehler und grammatikalische Fehler im Text selbst. Fahren Sie mit dem Mauszeiger über Hyperlinks in E-Mails (aber klicken Sie nicht darauf), um festzustellen, ob sie Sie zu verdächtigen Webseiten führen. Wenn eine E-Mail den Anschein erweckt, von Ihrer Bank, Ihrem Kreditkartenunternehmen oder Ihrem Internetdienstleister zu stammen, denken Sie daran, dass diese niemals nach sensiblen Daten wie Ihrem Passwort oder Ihrer Sozialversicherungsnummer fragen.

- Bösartige Werbung auf Websites: In der realen Welt werden die meisten Menschen vorsichtig sein, wenn sie ein dunkles Gebäude mit einer Werbung betreten, die zu verlockend ist, um wahr zu sein. Im Internet sollten Sie ähnlich vorsichtig sein, wenn Sie unbekannte Websites aufrufen, die angeblich sensationelle Dinge anbieten. Diese Websites werden erstellt, um Malware zu verbreiten und an Ihre persönlichen Daten zu gelangen.

- Verdächtige Anwendungen und Programme.

Seien Sie daher immer vorsichtig, wenn Sie E-Mails öffnen oder unbekannte Websites besuchen. Denken Sie daran, zweimal darüber nachzudenken, was Sie herunterladen und wo Sie es herunterladen.

5 – Vorsicht vor Pop-up-Fenstern

Beim Surfen im Internet können Sie auf Websites stoßen, die Popup-Fenster öffnen, die Ihnen vorgaukeln, Ihr Computer sei infiziert, und Sie auffordern, Software herunterzuladen, um sich zu schützen.

Tappen Sie nicht in die Falle.

Die Entwickler von Ransomware verwenden häufig Popup-Fenster, in denen Produkte angeboten werden, die angeblich Malware entfernen sollen. Klicken Sie vor allem nicht auf irgendetwas und schließen Sie die Fenster sicher.

6 – Erstellen Sie Backups Ihrer Daten

Der größte Schaden für Unternehmen und Privatpersonen, die von Malware betroffen sind, ist der Verlust von Daten, einschließlich Bildern und Dokumenten.

Der beste Schutz vor Cyberangriffen ist also die regelmäßige Sicherung aller Gerätedaten und Websitedateien auf einem völlig separaten System, z. B. auf einer Festplatte oder einem externen Server ohne Internetverbindung.

Die Häufigkeit, mit der Sie Ihre Website oder Datenbank aktualisieren, bestimmt, wie oft Sie ein Backup erstellen. Wenn Sie z. B. online verkaufen und ständig Bestellungen verfolgen, benötigen Sie ständige Backups.

Auf diese Weise gehen keine Informationen verloren, wenn Ihr Hauptnetz von einem Cyberangriff betroffen ist, und Sie können Ihre Website relativ schnell und kostengünstig wiederherstellen.

7 – Passwörter verstärken

Zu viele Unternehmen haben keine ausreichend strengen Passwortrichtlinien.

Sowohl für Ihre privaten als auch für Ihre geschäftlichen Konten und für den Zugang zu Ihrer Website ist es äußerst wichtig, sichere Passwörter zu erstellen. Ein sicheres Passwort enthält mehr als 8 Zeichen, eine Mischung aus Groß- und Kleinbuchstaben und Zahlen und/oder Sonderzeichen.

Sie sollten auch Ihren Kunden, die Online-Konten haben, raten, dasselbe zu tun, um sie vor zukünftigen Angriffen zu schützen.

Außerdem richten Hacker ihr Augenmerk zunehmend auf neue Möglichkeiten, IoT-Geräte (Internet der Dinge) für böswillige Zwecke auszunutzen. Diese Geräte, zu denen auch mit dem Internet verbundene Haushaltsgeräte gehören, sind häufig durch Standardkennwörter geschützt. Sie stellen eine Schwachstelle in dem Netz dar, an das sie angeschlossen sind, und machen es Hackern leichter, an sie heranzukommen.

Vergessen Sie also nicht, den Standardbenutzernamen und die Kennwörter für diese Geräte zu ändern. Dieser Schritt ist notwendig, um Ihre Router, Drucker, Webkameras, DVRs und alle angeschlossenen intelligenten Geräte zu sichern.

8 – Stellen Sie Ihre Website auf https mit SSL um

Um die Kommunikation zwischen einem Server und einem Client sicher zu verschlüsseln, ist es mehr als empfehlenswert, das SSL-Protokoll (Secure Sockets Layer) zu verwenden, wenn dies nicht bereits der Fall ist. Damit soll verhindert werden, dass Hacker persönliche Daten, Kreditkarteninformationen und Passwörter während der Übertragung abfangen können.

9 – Schützen Sie Ihre Website mit der Datei .htaccess

Wenn Sie Apache verwenden, können Sie Ihre Website vor Angriffen schützen, indem Sie einfach Ihre .htaccess-Datei bearbeiten. Durch Hinzufügen einiger Zeilen von Anweisungen kann der unbefugte Zugriff auf die Datenbank und den Verwaltungsbereich gesperrt werden, während das Durchsuchen von Verzeichnissen und der Dateizugriff verhindert werden.

10 – PCI-Konformität

Die Einhaltung der Payment Card Industry (PCI) ist ein Sicherheitsstandard, den Unternehmen bei der Annahme von Kreditkarten einhalten müssen.

Die Einhaltung der Vorschriften gewährleistet, dass Ihr Unternehmen und Ihre Kunden vor Cyberangriffen und Betrug geschützt sind, indem ein grundlegendes Sicherheitsniveau für Ihre Website geschaffen wird. Die Nichteinhaltung des Payment Card Industry Data Security Standard (PCI DSS) kann zu direktem finanziellem Schaden, Gerichtsverfahren oder staatlichen Geldstrafen führen und im Falle einer Datenverletzung letztlich den Ruf einer Marke ruinieren.

Zum Glück ist es nicht schwer, PCI-konform zu werden. Es gibt viele Lösungen, die Sie durch die einzelnen Schritte zur Erstellung Ihrer eigenen PCI-Richtlinie führen.

11 – Verwenden Sie einen Schwachstellen-Scanner

Die wohl bekannteste Anforderung des PCI DSS ist die, dass Unternehmen mindestens einmal im Quartal interne und externe Netzwerkschwachstellen-Scans durchführen müssen.

Es gibt einen Grund, warum Schwachstellen-Scans im PCI DSS vorgeschrieben sind.

Der Vulnerability Scanner ermöglicht die Erkennung, Lokalisierung und Klassifizierung von Schwachstellen im System eines Unternehmens und ist damit eine der besten Methoden, um sicherzustellen, dass Ihre Website, Ihre Anwendungen, Ihr Betriebssystem und Ihr Netzwerk systematisch geschützt sind.

Mit diesem Tool können Sie diese Schwachstellen erkennen und beheben, bevor Hacker sie gegen Sie einsetzen.

Dieser Scan kann von der IT-Abteilung eines Unternehmens durchgeführt oder von einem Sicherheitsdienst bereitgestellt werden.

12 – Verwenden Sie ein System zur Verhinderung von Eindringlingen

Da das Bedrohungsmanagement für Unternehmen mit hohem Risiko zur obersten Priorität werden kann, ist es wichtig, ein Präventions- und Abwehrinstrument zur Verfügung zu haben.

Dies ist die Aufgabe des IPS (Intrusion Prevention System), einer Netzwerksicherheitstechnologie. Im Gegensatz zu seinem Vorgänger, dem Intrusion Detection System (IDS), das lediglich den Netzwerkverkehr und verdächtige Aktivitäten überwacht und den Administrator bei bösartigen Aktivitäten oder Verstößen gegen die Sicherheitsrichtlinien warnt, erkennt das IPS Bedrohungen und blockiert verdächtige Aktivitäten automatisch. Im Einzelnen kann das IPS :

- Senden eines Alarms an den Administrator (wie bei einem IDS)

- Entfernen von bösartigen Paketen

- Blockieren des Datenverkehrs von der Quelladresse

- Zurücksetzen der Verbindung

Da sie unterschiedlich sind, können Sie an jedem Punkt Ihres Netzwerks eine Firewall oder ein IPS oder beides einsetzen.

Schreibe einen Kommentar

Du musst angemeldet sein, um einen Kommentar abzugeben.